|

Киберугрозы выходят на новый уровень

|

Еще несколько лет назад мировые специалисты отмечали, что кибератаки страшнее, чем ядерное оружие. Такие заявления имеют фактические обоснования, поскольку ущерб, который приносят хакеры, равносилен колоссальной катастрофе.

Нужно понимать, что кибератаки — далеко не случайные манипуляции, а вредоносная сознательная попытка человека или организации проникнуть в информационную систему другого человека или организации. Как правило, нарушая работу жертвы сети, хакер стремится получить выгоду. Финансовая часть — лишь одна сторона вопроса. Нередко за такими взломами и проникновениями в информационные системы стоят саботаж и даже шпионаж. А чем дальше развиваются технологии, тем больше киберугроз появляется.Например:

Новые атаки хакерской группировки Nobelium

Компания Microsoft заявила о новой активности группировки Nobelium, которая предположительно состоит из русскоговорящих хакеров. В сообщении в блоге компании сказано, что новая серия атак группировки Nobelium направлена против различных компаний в 36 странах мира. Ранее сообщалось, что участники упомянутой группировки причастны к атакам на клиентов компании SolarWinds.

«Центр аналитики угроз Microsoft отслеживает новую активность злоумышленников Nobelium. Наше расследование используемых методов и тактик продолжается, но мы уже зафиксировали распыление [использование ранее утекших паролей и генерация новых] и атаки методом перебора. Мы хотим поделиться некоторыми подробностями, чтобы помочь нашим клиентам и сообществам защитить себя», — говорится в сообщении Microsoft, где также подчёркивается, что большинство атак злоумышленников оказались неудачными.

Согласно имеющимся данным, атаки хакеров в основном совершались против IT-компаний (57 %) и правительственных организаций (20 %). Значительно меньше злоумышленников интересовали неправительственные учреждения, аналитические центры и финансовые организации. Хакеры атаковали компании из 36 стран мира, но в основном их деятельность была направлена против организаций из США, Великобритании, Германии и Канады.

Microsoft продолжает отслеживать активность злоумышленников. Своим клиентам компания рекомендует следовать рекомендациям по обеспечению безопасности и использовать для защиты аккаунтов двухфакторную аутентификацию. Отметим, что в мае этого года Microsoft обвинила Nobelium в атаке на 150 компаний из разных стран мира.

Утечка данных с помощью фотографий и скриншотов экранов

Исследование, проведённое специалистами «Крок» и EveryTag, говорит о том, что в корпоративном секторе растёт число утечек информации в виде фотографий и скриншотов экранов компьютеров.

Сообщается, что на подобные способы хищения конфиденциальных данных приходится более трети всех утечек — 35 %. Росту таких инцидентов способствует распространение передовых систем защиты, которые делают невозможными другие способы кражи информации из компаний.

Кроме того, как отмечается, хищению корпоративных данных методом фотографирования способствует переход на удалённую работу. Полностью защититься от таких краж информации невозможно. В качестве предлагаемых защитных мер называются видеонаблюдение и индивидуальная маркировка документов.

Исследование также показало, что в 13 % случаев инсайдеры делают физические копии документов. Приблизительно 30 % утечек происходит через мессенджеры, социальные сети и электронную почту.

«При этом 76 % опрошенных организаций сообщили, что знают об утечках и пытаются расследовать их, 21 % компаний говорят, что у них нет возможностей найти инсайдеров, а 17 % признались, что даже не отслеживают подобные инциденты», — говорится в публикации.

Киберпреступники начинают свою игру

Столкнувшись с новыми рисками, финансовые компании запускают новую волну инноваций в области кибербезопасности. Согласно новому отчету Aon о рисках кибербезопасности за 2021 год, только 2 из 5 организаций сообщают, что они готовы справляться с новыми угрозами кибербезопасности, возникающими в результате быстрой цифровой эволюции.

Несмотря на растущую уверенность крупных компаний в своей позиции кибербезопасности, количество инцидентов тоже увеличивается. Финансовые учреждения, привыкшие к пристальному контролю со стороны регулирующих органов, давно установили стандарты защиты от основных киберпреступников в мире, от хакеров до террористов.

Тем не менее, даже крупные фирмы по управлению капиталом могут быть атакованы проверенными методами «социальной инженерии». Преступники все чаще покупают информацию о социальном обеспечении и дате рождения в темной сети, закрытой части Интернета, где происходит незаконная деятельность. С этой информацией они проходят через центры обработки вызовов фирм по управлению активами, притворяются их клиентами, продают ценные бумаги и переводят деньги на свои собственные счета.

«Хотя финансовые учреждения установили планку для многих других коммерческих секторов с точки зрения кибербезопасности, даже они могут стать жертвой инсайдерских угроз и низкотехнологичных атак социальной инженерии», – говорит Эрик Фридберг, со-президент компании Aon Cyber Solutions, подразделения по управлению рисками международной консалтинговой компании.

Эрик Фридберг

Эрик Фридберг

По мере того как киберпреступники продолжают исследовать швы защиты компаний на предмет уязвимостей, они также атакуют новыми способами, например через сторонних поставщиков. В одном печально известном случае хакеры внедрили вредоносный код в программную систему технологической компании, чтобы он мог распространиться среди клиентов.

«Продвинутые злоумышленники сейчас пытаются получить контроль и превратить в оружие те самые инструменты, на которые полагаются профессионалы в области безопасности», – говорит Фридберг.

Нехватка специалистов по кибербезопасности

С 1967 года ISACA предоставляет централизованный источник информации и рекомендаций в области управления и контроля ИТ. Отчет ISACA «Состояние кибербезопасности 2021, часть 1» содержит обновленную информацию организаций об их усилиях по развитию персонала. ISACA проводит опрос своих членов уже седьмой год. Отчет основан на ответах более 3600 респондентов из 120 стран, при этом более половины из них заявили, что их основная работа связана непосредственно с работой «в поле».

Несмотря на пандемию Covid-19, общие расходы на кибербезопасность снизились, что кажется нелогичным, но продолжает оставаться тенденцией, которую ISACA документирует в течение нескольких лет.

Категория программ кибербезопасности со «значительным недофинансированием» продолжает снижаться и теперь составляет 14% от числа опрошенных в последнем исследовании. Опрос также показал, что «65% респондентов, чьи команды по кибербезопасности значительно недоукомплектованы, говорят, что они испытывали трудности с удержанием квалифицированных специалистов по кибербезопасности — вероятно, из-за выгорания».

Тем не менее, есть небольшое количество и хороших новостей. «Хотя индустрия кибербезопасности продолжает оставаться рынком сбыта, глобальная пандемия, по-видимому, положительно повлияла на усилия по удержанию персонала в области кибербезопасности», — говорится в отчете.

К сожалению, факт остается фактом: компании с серьезным дефицитом кадров видят некоторые свидетельства выгорания и потери людей. Отчасти проблема заключается в том, что более половины опрошенных все еще имеют незаполненные должности в сфере кибербезопасности.

«Самый большой пробел в навыках профессионалов в области кибербезопасности — это soft skills, включая коммуникативные навыки, лидерство, критическое мышление, командную работу, трудовую этику и позитивное отношение. Эту категорию выбрали более половины респондентов», — говорится в отчете. Опрос показал, что такая концентрация все еще отсутствует у недавних выпускников высших учебных заведений по вопросам кибербезопасности, что не является хорошим признаком того, что эти программы имеют правильную направленность для рабочей силы.

Уязвимости систем IP-телефонии

IP-телефония, которая реализована практически в каждой организации, слишком открыта для атак злоумышленников. Об этом свидетельствует исследование, проведённое компанией «Информзащита».

По словам экспертов, мошенничество с IP-телефонией основывается на взломе корпоративных автоматических телефонных станций, функционирующих по общедоступным протоколам SIP. Задача атакующих — путём подбора логина и пароля получить доступ к телефонной сети, чтобы использовать её в собственных целях. На этапе развёртывания систем IP-телефонии учётным записям для протокола SIP, как правило, присваиваются простые пароли. Этим и пользуются киберпреступники.

«Можно выделить два направления таких атак: первое — прослушивание звукового трафика с целью шпионажа, второе — совершение несанкционированных междугородних и международных звонков на привилегированные номера с целью монетизации, — поясняют специалисты «Информзащиты». — В расследованном нами случае произошёл второй вариант мошенничества: злоумышленники арендовали у оператора сотовой связи премиальные номера и совершали на них дорогостоящие звонки с телефонов взломанной организации».

«Информзащита» призывает компании обратить серьёзное внимание на защиту своей коммуникационной IP-инфраструктуры и подключённого к ней оборудования. «Рецепт защиты укладывается в общие принципы информационной безопасности: устойчивые пароли, обновление софта и оборудования, ежедневный анализ журнала вызовов за пределы организации (биллинг), разграничение доступа к междугородним и международным звонкам с телефонных номеров организации. Ну и, конечно, необходимо иметь под рукой контакты специалистов по расследованию киберинцидентов. На всякий случай», — отмечают эксперты.

Атаки на объекты критической инфраструктуры

Объекты критической информационной инфраструктуры (КИИ) всё чаще становятся целями киберпреступных группировок. Об этом свидетельствуют результаты исследования, проведённого компанией Group-IB.

По данным Group-IB, количество атак на объекты КИИ в мире с 2019 года увеличилось в двенадцать раз. В первой половине 2021 года в мире было зафиксировано почти в три раза больше атак, чем за весь 2019 год. За первые шесть месяцев текущего года, 40 % атак на объекты КИИ, были совершены киберкриминальными группами, 60 % — прогосударственными атакующими.

К проблемам с обслуживанием IT-инфраструктуры индустриальных организаций приводят недостаток ресурсов, устаревшее программное обеспечение и зачастую невыстроенные процессы патч-менеджмента (закрытие уязвимостей благодаря своевременным обновлениям ПО), а значит они являются потенциальной мишенью для киберпреступников, сообщили в Group-IB.

На текущий момент, по оценкам Group-IB, в атаках на КИИ задействованы 137 групп, из которых 122 киберкриминальных и 15 прогосударственных. Основная мотивация киберкриминальных групп по-прежнему финансовая, большую часть от их числа составляют «вымогатели», то есть хакеры, атакующие предприятия с целью выкупа за расшифровку данных. Целями проправительственных хакерских групп являются шпионаж, саботаж и диверсии.

Критические уязвимости техники с NFC-модулями

Исследователь проблем кибербезопасности из компании IOActive Жозеп Родригес (Josep Rodriquez) предупредил, что устройства для считывания NFC-чипов во многих современных банкоматах и платёжных терминалах уязвимы к атакам, часто — с помощью обычного смартфона.

По словам эксперта, оборудование можно взломать, поднеся смартфон с NFC-модулем к считывателю, заблокировать для дальнейшего использования или даже извлечь информацию об отдельных банковских картах. Родригес уверен, что такие уязвимости также можно использовать как один из элементов «джекпоттинговых» атак, когда машина начинает выдавать наличные злоумышленнику (отмечено, что такие атаки возможны только с использованием в «связке» с другими уязвимостями).

По имеющимся данным, использованные Родригесом уязвимости в NFC-считывателях довольно легко обнаружить и использовать. Для того чтобы использовать дыры в системе безопасности машин достаточно поднести к ним совместимый смартфон на Android, использующий специальное программное обеспечение. На одном из видео Родригес предоставил доказательство, «сломав» банкомат в Мадриде, после чего тот перестал реагировать на настоящие банковские карты.

Исследование выявило пару проблем с NFC-совместимым оборудованием. Во-первых, многие модели считывателей уязвимы к относительно простым атакам. Например, некоторые считыватели не проверяют, как много данных они получают — другими словами, систему можно перегрузить огромным количеством данных для выполнения т. н. атаки «переполнения буфера».

Во-вторых, компании временами очень медленно выпускают патчи для устранения выявленных проблем у сотен тысяч машин, разбросанных по всему миру. Зачастую удалённый доступ к устройству не предусмотрен, и каждую точку необходимо лично посетить для установки ПО — поэтому многие системы не получают регулярных обновлений безопасности. По данным Родригеса, одна из компаний заявила об устранении уязвимости в 2018 году, но эксперт всё ещё смог воспользоваться ей в 2020 году в одном из ресторанов.

В ближайшие недели он намерен поделиться собственным опытом в формате вебинара.

Затраты на кибербезопасность в США

Генеральный директор Bank of America Брайан Мойнихэн (Brian Moynihan) сообщил, что затраты финансового учреждения на обеспечение кибербезопасности выросли за последнее время до более чем $1 млрд в год.

«Я стал генеральным директором 11 с половиной лет назад, и мы, вероятно, тратили от $3 до $400 млн [в год], а сейчас [затраты] выросли до более $1 млрд», — рассказал Мойнихэн в понедельник в передаче Squawk Box телеканала CNBC. Он отметил, что американские правительственные и частные учреждения тратят громадные суммы на обеспечение кибербезопасности.

За последний год американские частные компании и федеральные правительственные сети подверглись серии масштабных кибератак. Две последних были направлены против Colonial Pipeline, оператора крупнейшего в стране топливопровода, и JBS, крупнейшей в мире компании по переработке мяса.

Это побудило компании и правительства пересмотреть и модернизировать свои средства защиты от взлома, поскольку эти атаки нанесли крупный экономический ущерб. В прошлом месяце президент США Джо Байден подписал указ, направленный на усиление мер по обеспечению кибербезопасности США. Согласно публикации ресурса NBC News, администрация Байдена рассматривает атаки программ-вымогателей как угрозу национальной безопасности. Также сообщается, что США приравняли хакеров-вымогателей к террористам.

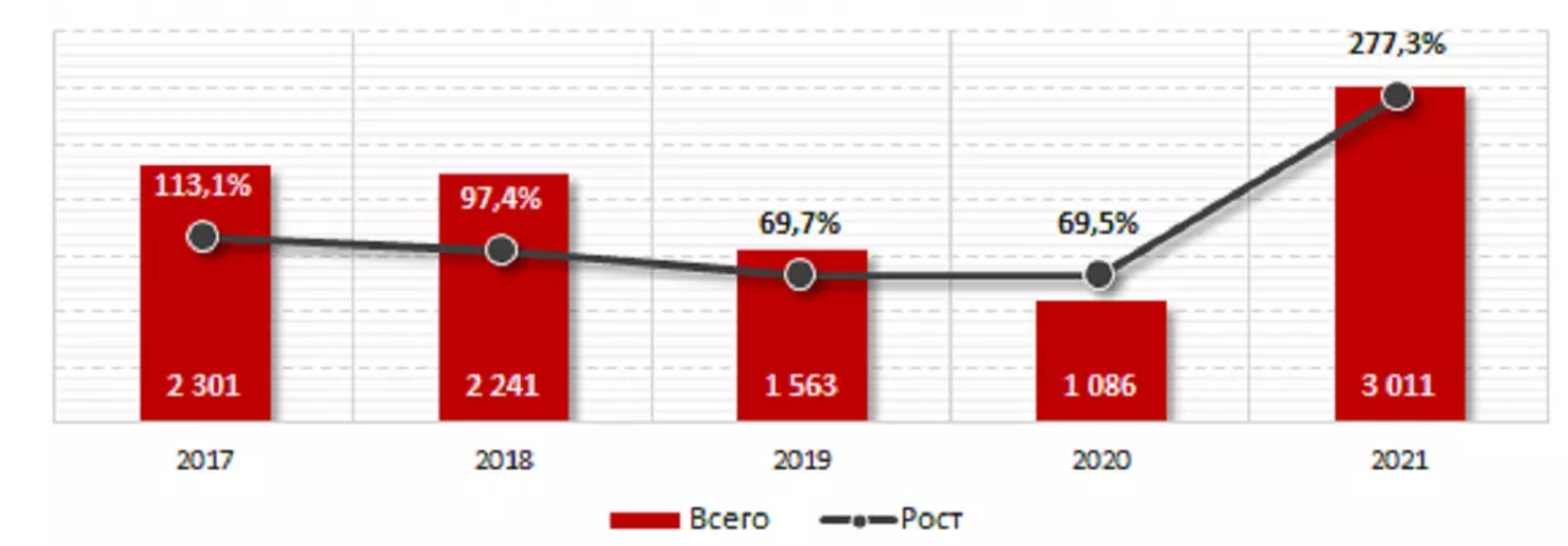

Количество кибератак в Казахстане

В Казахстане резко выросло число кибератак – в январе этого года их зафиксировано порядка 3 тыс., что также почти в 3 раза больше, чем в том же месяце прошлого года. Сравнительные данные приводит портал Ranking.kz. Сообщается, что годом ранее, в 2019-м, количество кибератак показывало спад на 30,5%.

Как пишет портал, Казахстан занимает 40-е место в рейтинге ООН по уровню кибербезопасности. При этом, в 2019 году уровень цифровой грамотности населения составил больше 82%, а вот уровень осведомленности о кибербезопасности в прошлом году составил лишь 63%.

Чаще всего кибератаки на казахстанцев совершают ботнеты – это заражение компьютеров через вредоносное ПО. После заражения злоумышленники имеют доступ к компьютеру, о чем сам владелец не знает. За последний год ботнеты атаковали казахстанцев в 3,2 раза чаще, чем в 2019 году.

За первую половину 2021 года число инцидентов, при которых фиксировалось отсутствие доступа к интернет-ресурсам, выросло на 72%. Также за этот год было зафиксировано более 300 случаев фишинга, то есть кражи персональных данных казахстанцев.

Кибербезопасность Казахстана развивается

За последние два года в Казахстане произошел ряд крупных утечек персональных данных. Например, в 2019 году, во время выборов, из Центральной избирательной комиссии РК были слиты данные 11 млн казахстанцев. Уже в следующем году из госструктур утечки продолжились – ЦАРКА сообщила об утечке медицинских и персональных данных из систем Минздрава РК. Под конец того же года, Тимур Турлов и его Freedom Finance публично заявили о том, что данные 16 тыс. клиентов были украдены.

Как говорит президент Центра анализа и расследования кибер-атак Олжас Сатиев, это только то, о чем заявили публично – большинство сливов никогда не будут подтверждены компанией или госорганом в медиапространтсве. Проблема, на его взгляд, становится актуальнее с каждым годом – однако есть и хорошие тенденции. Например, еще в 2017 году индекс киберготовности Казахстана составлял — 0,176, это уровень африканских стран, чтобы вы понимали.

Поймали опасных киберпреступников

В начале июня этого года в Алматы осудили крупных хакеров. Их обвиняли в хищении свыше 4 миллионов тенге у казахстанских банков. Как выяснили полицейские, ребята состояли в транснациональной преступной организации, занимавшейся кибератаками во всем мире. На счету банды ограбления более 100 финансовых организаций в 40 странах. Ущерб от их деятельности — почти миллиард долларов.

«В период с 2016 по 2017 годы они орудовали в Казахстане. Известно, что преступники открыли 250 платежных карт, на которые с использованием вредоносной программы зачислялись денежные средства банков», — говорится в официальных данных.

Можно с уверенностью сказать, что этот случай – один из самых крупных за последние несколько лет. А вообще, только за прошлый год произошло более 24 тыс. инцидентов, связанных со сферой информационной безопасности. Об этом сообщила служба реагирования на компьютерные инциденты KZ-CERT комитета по информационной безопасности министерства цифрового развития, инноваций и аэрокосмической промышленности Казахстана.

«В период с января по апрель 2021 года зарегистрировано 11 170 событий, по результатам исследований 9876 из них классифицированы как инциденты, 935 — угрозы и 359 — ложно позитивные события информационной безопасности», — добавили в службе.

Отразили кибератаку на госорганы

Также в службе KZ-CERT сообщили о выявленной вредоносной рассылке, замаскированной под рассылку от известной казахстанской компании. Сообщение о ней появилось на официальном сайте самой службы.

Как отмечают специалисты, это не единичный случай, когда злоумышленники занимаются рассылкой, при этом подменяя адрес отправителя (email-spoofing). При этом подчеркивается, что для максимального охвата рассылки осуществляются от имени известных брендов.

“В данном случае рассылка осуществлялась от имени вымышленного работника банка о том, что банк запрашивает коммерческие предложения для осуществления закупа услуги и якобы техническая спецификация приложена файлом. Проведенный анализ данного файла позволил установить, что он относится к вредоносному программному обеспечению типа LOKIBOT”, – сообщили в KZ-CERT.

В компании обратили внимание на то, что при запуске процесса LOKIBOT на сервер злоумышленника направляется различная информация, полученная с компьютера пользователя. Чаще всего это персональные данные и служебная конфиденциальная информация, в том числе и сохраненные пароли.

“Спам-рассылки и письма с вредоносными вложениями в отношении государственных органов, обнаруженные посредством единого шлюза электронной почты “Электронного правительства” (ЕШЭП), находящегося на стороне АО “ГТС”, помещены в карантин и до целевых получателей не доставлены. С целью устранения вредоносной активности направлены оповещения в адрес владельцев ИР и зарубежных организаций стран, на территории которых расположены источники вредоносной активности”, – добавили работники службы KZ-CERT.

Итог

Как показывает мировая практика, взломщики проникают в системы разных стран. К сожалению, мы еще находимся в списке республик, у которых проблема с безопасностью электронных данных актуальна как никогда.

Напимер, прошлый год, как говорят некоторые эксперты, стал настоящим испытанием для информационных систем Казахстана. Из-за пандемии взломщики проявляли активный интерес к цифровым базам различных структур, но чаще всего финансовых. И поскольку нехватка кадров в области кибербезопасности сохраняется не только у нас, но и во всем мире, вряд ли ситуация улучшится в ближайшее время. Имейте это ввиду, особенно в преддверии вступительных экзаменов в высшие учебные заведения.