|

Хакеры научились удалённо поджигать смартфоны

|

Злоумышленники научились получать удалённый доступ к зарядным устройствам смартфонов и путём подачи избыточной мощности сжигать их.

Обнаруженная уязвимость получила название BadPower: с её помощью хакеры могут удалённо подключиться практически к любому смартфону, поддерживающему быструю зарядку, обойдя программную защиту аппаратов. В отличие от многих других уязвимостей, BadPower связана не с кражей персональных данных со смартфона, а с физической атакой на устройство. Целью злоумышленников является находящийся на зарядке смартфон.

При помощи ряда манипуляций хакеры вызывают подачу избыточной мощности на аккумулятор, в результате чего может произойти перегрев и возгорание смартфона. Специалисты протестировали 35 зарядных устройств с поддержкой быстрой зарядки восьми разных марок и выяснили, что уязвимости подвержены 18 аксессуаров. Для защиты от BadPower эксперты рекомендуют регулярно обновлять программное обеспечение смартфонов и не использовать чужие зарядные устройства.

Недавно стало известно, что южнокорейская компания Samsung, как и американцы из Apple, перестанет комплектовать новые смартфоны бесплатными зарядными устройствами — при необходимости их придётся приобретать отдельно. Решение отказаться от «бесплатных» зарядных устройств в комплекте со смартфонами поможет компании сэкономить и тем самым хоть как-то компенсировать затраты на внедрение 5G в своих устройствах.

В Samsung считают, что так как их аппараты имеют универсальный порт USB-C, под который на рынке есть довольно большое количество зарядных аксессуаров, отсутствие в комплекте адаптера не помешает потребителю комфортно пользоваться корейскими смартфонами. Инсайдеры считают, что аппараты перестанут комплектоваться «бесплатным» зарядным устройством с 2021 года, но есть мнение, что Samsung лишит адаптера только некоторые серии смартфонов.

Ранее стало известно, что линейка смартфонов Apple iPhone нового поколения впервые не будет оснащаться наушниками. В корпорации считают, что столкнувшись с отсутствием аксессуара в комплекте, пользователи будут докупать EarPods отдельно либо приобретать беспроводные наушники серии AirPods. Вдобавок Apple рассчитывает лишить новые iPhone ещё и зарядных устройств, причём своё решение Apple объясняет не экономией, а заботой об экологии.

Новое приложение помогает отслеживать психологическое состояние пользователей

Появилось новое приложение, которое помогает отслеживать психологическое состояние пациентов. Оно учитывает даже скорость и силу нажатия во время печати текста.

Исследователи из Университета Дэлхаузи в Канаде разработали мобильное приложение PROSIT, которое может обнаружить тревогу и депрессию. Оно учитывает, как пользователь обращается со своим телефоном, а также количество упражнений, сон, количество звонков, историю сообщений и музыкальные вкусы. Есть и более тонкие данные — например, скорость и сила печати текста могут указывать на эмоционально напряженное состояние.

Пользователей также просят записать 90-секундное аудио, описывая самые плохие и хорошие события недели и сообщить о своих чувствах по пятибалльной шкале. Пока приложение тестируют около 300 человек.

Ученые хорошо осведомлены о проблемах конфиденциальности, связанных с отслеживанием данных. Поэтому использование приложения требует подписания формы согласия, которое хранится в зашифрованном виде. При этом исследователи могут использовать эти данные только анонимно, поэтому красть их бессмысленно.

Исследователи отмечают, что такие приложения могут быть полезны для решения психологических проблем. Хотя PROSIT не дает полной картины состояния человека, оно могло бы помочь психологам отслеживать и лучше понимать развитие своих пациентов вне сеансов. Это особенно важно во время пандемии, когда клиенты не могут посещать своих врачей вживую. Это может привести к более целенаправленному и эффективному лечению

5 неочевидных способов шпионить за вами при помощи смартфона

Вы наверняка знаете, что ваш смартфон вполне может быть использован против вас. Взломав гаджет, можно получить доступ к его камерам или микрофонам. Значит, всё, что вы снимаете и говорите, может передаваться третьим лицам. Возможности современного смартфонного шпионажа этим не ограничиваются. В теории есть ряд других менее очевидных способов получить информацию о том, где вы и что сейчас делаете.

1. Кейлогер на основе данных гироскоп

Вы наверняка знаете, что ваш смартфон вполне может быть использован против вас. Взломав гаджет, можно получить доступ к его камерам или микрофонам. Значит, всё, что вы снимаете и говорите, может передаваться третьим лицам. Возможности современного смартфонного шпионажа этим не ограничиваются. В теории есть ряд других менее очевидных способов получить информацию о том, где вы и что сейчас делаете

Все современные смартфоны оснащены гироскопом. Этот датчик нужен для определения точного направления наклона гаджета, что может быть использовано для автоматической активации каких-то функций или управления автомобилем в гоночной игре.

С каждым годом такие датчики становятся всё более точными. Теоретически их чувствительность к малейшим колебаниям может быть использована злоумышленниками против вас. Это доказали исследователи Северо-Восточного университета Бостона. С помощью гироскопа и микрофона им удалось создать довольно точный кейлогер.

Кейло́гер, или кейло́ггер, — это программное обеспечение или аппаратное устройство, регистрирующее различные действия пользователя: нажатия клавиш на клавиатуре, движения и нажатия мыши, жесты на сенсорном экране.

Когда вы используете наэкранную клавиатуру, ваш смартфон при каждом касании слегка наклоняется. Распознав малейшие смещения с помощью гироскопа, кейлогер может угадывать примерный текст, который вы набираете. Возможные варианты корректируются с учётом интенсивности звука, издаваемого при касании стекла дисплея. С этим уже помогают микрофоны смартфона. Используя комбинацию этих датчиков и набор алгоритмов, исследователям с первого раза удалось угадать нажатые клавиши с точностью 90–94%.

2. Определение местоположения без GPS

Даже при выключенном GPS определить местоположение устройства можно по используемым сотовым вышкам и точкам Wi-Fi с привязанной к ним геолокационной информацией. Однако получить сведения о местоположении пользователя можно даже без доступа к таким данным.

Всё та же группа исследователей из Северо-Восточного университета попыталась это продемонстрировать с помощью датчиков смартфона, использовать которые приложения могут без специальных разрешений. Результатом их работы стала программа, задействующая гироскоп, акселерометр и магнитометр.

Взяв за основу карту области, в которой находился человек, приложение позволило отслеживать все перемещения на автомобиле. Акселерометр использовался для определения движения и остановок. Магнитометр фиксировал направление движения. Гироскоп измерял углы поворота, позволяя точно отслеживать, когда и в какую сторону машина поворачивала.

Специальный алгоритм совмещал данные со всех этих датчиков и формировал по ним примерную схему перемещения. Она сопоставлялась с реальными маршрутами в той области, где проводилась слежка. По таким данным вполне можно определить, куда именно и когда ездил пользователь, сколько времени он на это тратил.

3. Отслеживание через рекламные баннеры

Есть ещё один способ определять местоположение человека без прямого доступа к GPS-данным его смартфона. Этот метод описали исследователи Университета Вашингтона, которые использовали баннерную рекламу для мобильных. Минимальный депозит за размещение такого объявления через Google AdWords и Facebook составил 1 000 долларов.

Покупая такой баннер, можно указать, в каком приложении и для каких уникальных идентификаторов устройств необходимо отображение. Также исследователи указали трёхмильную квадратную геозону, при нахождении в которой в выбранных приложениях отображалась реклама.

Каждый раз, когда целевой телефон использовал заданное приложение, информация об устройстве, времени и месте его нахождения отправлялась держателям баннера. С помощью этой информации исследовательская группа смогла отслеживать местоположение пользователя в пределах 25 футов (~7,6 метра). Правда, это возможно, пока приложение остаётся открытым в течение четырёх минут или было запущено дважды в одном и том же месте.

Конечно, такой метод слежки требует постоянного использования определённого приложения. Отчасти это препятствие можно обойти, если размещать баннеры в самых популярных программах. Также необходимо заранее знать специфический рекламный идентификатор устройства конкретного человека. Однако даже без него данный способ вполне может быть использован для наблюдения за населением выбранной локации.

4. Просмотр посещённых ссылок через датчик освещённости

Датчик окружающего освещения позволяет регулировать яркость дисплея вашего смартфона. Вы удивитесь, но даже этот, казалось бы, безобидный сенсор может быть использован против вас.

Лукаш Олейник (Lukasz Olejnik) это наглядно проиллюстрировал, создав приложение, которое по данным с датчика освещённости определяет цвет ссылок, посещённых пользователем. Проще говоря, свет, излучаемый вашим экраном, может быть точно распознан этим сенсором. Это позволяет определить, на какие веб-страницы вы переходили.

Веб-сайты могут отображать разные цвета для ссылок. К примеру, текст может быть светло-голубой, если вы её раньше не посещали, но она станет фиолетовой после первого нажатия. Сам сайт, конечно, не может распознавать, каким цветом отображается ссылка для конкретного пользователя, ведь переходы фиксирует браузер. Однако если представители веб-ресурса получают доступ к данным датчика освещённости вашего смартфона, они по исходящему от экрана свету могут определить, переходили ли вы ранее по отображаемой ссылке или нет.

Особенно это заметно на контрастных страницах с тёмным фоном текста и светлым выделением гиперссылок. Стоит вам на них наткнуться, как датчик распознает увеличение уровня света от экрана. В теории таким способом без вашего ведома можно создавать списки всех посещаемых вами страниц.

5. Идентификация пользователей и объектов поблизости

Подавляющее большинство смартфонов имеют датчик приближения. Именно он используется для отключения сенсорного экрана, когда вы звоните. Иначе во время разговора вы бы лицом продолжали нажимать кнопки на дисплее.

Этот датчик не только обнаруживает, что объекты находятся близко к экрану, но и может измерять расстояние до них. Каждый из нас держит смартфон на различном расстоянии в зависимости от роста, длины рук, зрения и других факторов. На основе всей этой информации приложение вполне может дифференцировать пользователей и их поведенческие особенности.

Точность такого метода может быть невысокой, но в сочетании с теми же целевыми мобильными баннерами рекламодатели могут идентифицировать свою целевую аудиторию. Кроме того, с помощью датчика приближения можно определять расстояние до близлежащих объектов, окружающих пользователя. А это может быть дополнительной наводкой при слежке без использования GPS.

Каждый из этих способов пока описывается как теоретический. Пока ни один из них не получил широкого распространения. Однако не исключено, что это лишь вопрос времени.

Все современные смартфоны оснащены гироскопом. Этот датчик нужен для определения точного направления наклона гаджета, что может быть использовано для автоматической активации каких-то функций или управления автомобилем в гоночной игре.

С каждым годом такие датчики становятся всё более точными. Теоретически их чувствительность к малейшим колебаниям может быть использована злоумышленниками против вас. Это доказали исследователи Северо-Восточного университета Бостона. С помощью гироскопа и микрофона им удалось создать довольно точный кейлогер.

Кейло́гер, или кейло́ггер, — это программное обеспечение или аппаратное устройство, регистрирующее различные действия пользователя: нажатия клавиш на клавиатуре, движения и нажатия мыши, жесты на сенсорном экране.

Когда вы используете наэкранную клавиатуру, ваш смартфон при каждом касании слегка наклоняется. Распознав малейшие смещения с помощью гироскопа, кейлогер может угадывать примерный текст, который вы набираете. Возможные варианты корректируются с учётом интенсивности звука, издаваемого при касании стекла дисплея. С этим уже помогают микрофоны смартфона. Используя комбинацию этих датчиков и набор алгоритмов, исследователям с первого раза удалось угадать нажатые клавиши с точностью 90–94%.

2. Определение местоположения без GPS

Даже при выключенном GPS определить местоположение устройства можно по используемым сотовым вышкам и точкам Wi-Fi с привязанной к ним геолокационной информацией. Однако получить сведения о местоположении пользователя можно даже без доступа к таким данным.

Всё та же группа исследователей из Северо-Восточного университета попыталась это продемонстрировать с помощью датчиков смартфона, использовать которые приложения могут без специальных разрешений. Результатом их работы стала программа, задействующая гироскоп, акселерометр и магнитометр.

Взяв за основу карту области, в которой находился человек, приложение позволило отслеживать все перемещения на автомобиле. Акселерометр использовался для определения движения и остановок. Магнитометр фиксировал направление движения. Гироскоп измерял углы поворота, позволяя точно отслеживать, когда и в какую сторону машина поворачивала.

Специальный алгоритм совмещал данные со всех этих датчиков и формировал по ним примерную схему перемещения. Она сопоставлялась с реальными маршрутами в той области, где проводилась слежка. По таким данным вполне можно определить, куда именно и когда ездил пользователь, сколько времени он на это тратил.

3. Отслеживание через рекламные баннеры

Есть ещё один способ определять местоположение человека без прямого доступа к GPS-данным его смартфона. Этот метод описали исследователи Университета Вашингтона, которые использовали баннерную рекламу для мобильных. Минимальный депозит за размещение такого объявления через Google AdWords и Facebook составил 1 000 долларов.

Покупая такой баннер, можно указать, в каком приложении и для каких уникальных идентификаторов устройств необходимо отображение. Также исследователи указали трёхмильную квадратную геозону, при нахождении в которой в выбранных приложениях отображалась реклама.

Каждый раз, когда целевой телефон использовал заданное приложение, информация об устройстве, времени и месте его нахождения отправлялась держателям баннера. С помощью этой информации исследовательская группа смогла отслеживать местоположение пользователя в пределах 25 футов (~7,6 метра). Правда, это возможно, пока приложение остаётся открытым в течение четырёх минут или было запущено дважды в одном и том же месте.

Конечно, такой метод слежки требует постоянного использования определённого приложения. Отчасти это препятствие можно обойти, если размещать баннеры в самых популярных программах. Также необходимо заранее знать специфический рекламный идентификатор устройства конкретного человека. Однако даже без него данный способ вполне может быть использован для наблюдения за населением выбранной локации.

4. Просмотр посещённых ссылок через датчик освещённости

Датчик окружающего освещения позволяет регулировать яркость дисплея вашего смартфона. Вы удивитесь, но даже этот, казалось бы, безобидный сенсор может быть использован против вас.

Лукаш Олейник (Lukasz Olejnik) это наглядно проиллюстрировал, создав приложение, которое по данным с датчика освещённости определяет цвет ссылок, посещённых пользователем. Проще говоря, свет, излучаемый вашим экраном, может быть точно распознан этим сенсором. Это позволяет определить, на какие веб-страницы вы переходили.

Веб-сайты могут отображать разные цвета для ссылок. К примеру, текст может быть светло-голубой, если вы её раньше не посещали, но она станет фиолетовой после первого нажатия. Сам сайт, конечно, не может распознавать, каким цветом отображается ссылка для конкретного пользователя, ведь переходы фиксирует браузер. Однако если представители веб-ресурса получают доступ к данным датчика освещённости вашего смартфона, они по исходящему от экрана свету могут определить, переходили ли вы ранее по отображаемой ссылке или нет.

Особенно это заметно на контрастных страницах с тёмным фоном текста и светлым выделением гиперссылок. Стоит вам на них наткнуться, как датчик распознает увеличение уровня света от экрана. В теории таким способом без вашего ведома можно создавать списки всех посещаемых вами страниц.

5. Идентификация пользователей и объектов поблизости

Подавляющее большинство смартфонов имеют датчик приближения. Именно он используется для отключения сенсорного экрана, когда вы звоните. Иначе во время разговора вы бы лицом продолжали нажимать кнопки на дисплее.

Этот датчик не только обнаруживает, что объекты находятся близко к экрану, но и может измерять расстояние до них. Каждый из нас держит смартфон на различном расстоянии в зависимости от роста, длины рук, зрения и других факторов. На основе всей этой информации приложение вполне может дифференцировать пользователей и их поведенческие особенности.

Точность такого метода может быть невысокой, но в сочетании с теми же целевыми мобильными баннерами рекламодатели могут идентифицировать свою целевую аудиторию. Кроме того, с помощью датчика приближения можно определять расстояние до близлежащих объектов, окружающих пользователя. А это может быть дополнительной наводкой при слежке без использования GPS.

Каждый из этих способов пока описывается как теоретический. Пока ни один из них не получил широкого распространения. Однако не исключено, что это лишь вопрос времени.

Как смартфоны следят за нами и чем это грозит

Смартфоны знают о своих хозяевах слишком много и влияют на их жизнь гораздо больше, чем можно представить.

Как смартфоны следят за нами

Ежедневно используя свои смартфоны, мы генерируем огромный поток данных. Отслеживая и анализируя наше поведение, гаджеты создают цифровые профили пользователей со множеством деталей FTC Recommends Congress Require the Data Broker Industry to be More Transparent and Give Consumers Greater Control Over Their Personal Information нашей личной жизни.

И это далеко не простой учёт наших активностей: цифровые профили используются Warning over illegal trade in people’s information компаниями в их целях и, как правило, без нашего ведома. Собирая информацию во время работы приложений или в фоновом режиме, сложные алгоритмы анализируют уйму всего, включая местоположение, историю поиска, коммуникации в соцсетях, а также финансы и биометрические данные.

Что они знают о нас

Все эти сведения могут рассказать о многом. Каждый тип данных говорит о наших интересах, предпочтениях и хобби, на основе которых можно сделать выводы об образовании человека, вероисповедании, политических взглядах, сексуальной ориентации и гендерной идентичности, а также о социальных связях и здоровье.

Различные типы данных объединяются для построения всеобъемлющего профиля, и уже есть компании Firms Are Buying, Sharing Your Online Info. What Can You Do About It? , специализирующиеся на продаже такого рода информации.

Такие профили могут содержать важную конфиденциальную информацию вроде этнической принадлежности, уровня дохода, семейного положения и состава семьи.

Недавнее исследование показало 7 in 10 Smartphone Apps Share Your Data with Third-Party Services , что семь из десяти мобильных приложений отправляют собранную информацию третьим лицам. При этом данные из разных программ дополняют друг друга. Фактически смартфон можно превратить в устройство для слежки.

Как используются полученные данные и чем это грозит

Такая информация очень востребована среди компаний и нужна в первую очередь для таргетированной рекламы и предоставления персонифицированных услуг. Однако этим её применение не ограничивается.

Навязывание кредитов

Даже обычная таргетированная реклама, основанная на данных со смартфонов, может иметь реальное воздействие на нашу жизнь и благополучие. Люди в затруднительном финансовом положении могут получать Google was right to get tough on payday loan ads — and now, others should follow suit рекламу микрозаймов в поиске, а воспользовавшись их услугами, попасть в долговую яму.

Дискриминация по различным признакам

Таргетированная реклама также провоцирует дискриминацию и предвзятое отношение корпораций к людям. Раса пока что явно не указывается в профиле Facebook, но этническая принадлежность пользователя может быть определена на основе понравившихся материалов и страниц, с которыми он взаимодействовал. Исследование некоммерческой организации ProPublica показывает Facebook Lets Advertisers Exclude Users by Race , что можно скрыть объявления об аренде жилья или вакансии для людей определённой этнической или возрастной группы.

Подобный подход отличается от традиционной рекламы в печатных СМИ, на радио и телевидении, не имеющей эксклюзивного таргетирования. Любой может купить газету, даже если не является целевой аудиторией издания.

В интернете можно полностью исключить доступ человека к определённой информации, и он никогда об этом не узнает.

Проверка кредитоспособности

Данные в соцсетях также могут служить для определения кредитоспособности. В качестве индикаторов используется анализ языка сообщений пользователя и даже анализ платёжеспособности его друзей. Это, в свою очередь, может влиять на уровень налогов, процентные ставки по кредитам, возможность купить жильё и перспективы карьерного роста Discredited: How Employment Credit Checks Keep Qualified Workers Out Of A Job .

Такой же риск появляется, когда мы используем приложения для платежей и покупок. В Китае правительство объявило Big data meets Big Brother as China moves to rate its citizens о планах объединить данные о личных расходах с официальными документами вроде налоговых деклараций и штрафов за нарушение ПДД. Эта инициатива уже действует на экспериментальной основе и после полного принятия приведёт к присвоению социального кредитного рейтинга China’s dystopian social credit system is a harbinger of the global age of the algorithm каждому гражданину. А эти рейтинги, в свою очередь, будут использоваться для назначения привилегий и штрафов при оформлении кредитов и продвижения по службе.

Всё это не отдалённое будущее, а реальность. Смартфоны являются эффективными устройствами для слежки, и все, кто использует их, подвержены таком риску. При этом невозможно определить все собираемые и используемые смартфонами данные, чтобы понять масштаб воздействия. То, что нам известно, может быть лишь началом.

Незащищённая связь: 9 способов прослушать ваш телефон

Мобильный телефон — это универсальный жучок, который человек постоянно и добровольно носит с собой. Идеальное устройство для круглосуточной слежки и прослушивания. К радости спецслужб и хакеров, большинство людей даже не подозревают, насколько легко подключиться к каналу связи и прослушать их разговоры, прочитать СМС и сообщения в мессенджерах.

1. СОРМ — официальная прослушка

Самый явный способ — официальная прослушка со стороны государства.

Во многих странах мира телефонные компании обязаны обеспечить доступ к линиям прослушивания телефонных каналов для компетентных органов. Например, в России на практике это осуществляется технически через СОРМ — систему технических средств для обеспечения функций оперативно-розыскных мероприятий.

Каждый оператор обязан установить на своей АТС интегрированный модуль СОРМ.

Если оператор связи не установил у себя на АТС оборудование для прослушки телефонов всех пользователей, его лицензия в России будет аннулирована. Аналогичные программы тотальной прослушки действуют в Казахстане, на Украине, в США, Великобритании (Interception Modernisation Programme, Tempora) и других странах.

Продажность государственных чиновников и сотрудников спецслужб всем хорошо известна. Если у них есть доступ к системе в «режиме бога», то за соответствующую плату вы тоже можете получить его. Как и во всех государственных системах, в российском СОРМ — большой бардак и типично русское раздолбайство. Большинство технических специалистов на самом деле имеет весьма низкую квалификацию, что позволяет несанкционированно подключиться к системе незаметно для самих спецслужб.

Операторы связи не контролируют, когда и кого из абонентов слушают по линиям СОРМ. Оператор никак не проверяет, есть ли на прослушку конкретного пользователя санкция суда.

«Берёте некое уголовное дело о расследовании организованной преступной группы, в котором перечислены 10 номеров. Вам надо прослушать человека, который не имеет отношения к этому расследованию. Вы просто добиваете этот номер и говорите, что у вас есть оперативная информация о том, что это номер одного из лидеров преступной группы», — говорят знающие люди с сайта «Агентура.ру».

Таким образом, через СОРМ вы можете прослушать кого угодно на «законных» основаниях. Вот такая защищённая связь.

2. Прослушка через оператора

Операторы сотовой связи вообще безо всяких проблем смотрят список звонков и историю перемещений мобильного телефона, который регистрируется в различных базовых станциях по своему физическому расположению. Чтобы получить записи звонков, как у спецслужб, оператору нужно подключиться к системе СОРМ.

По новым российским законам операторы будут обязаны хранить аудиозаписи разговоров всех пользователей от полугода до трёх лет (о точном сроке сейчас договариваются). Закон вступает в силу с 2018 года.

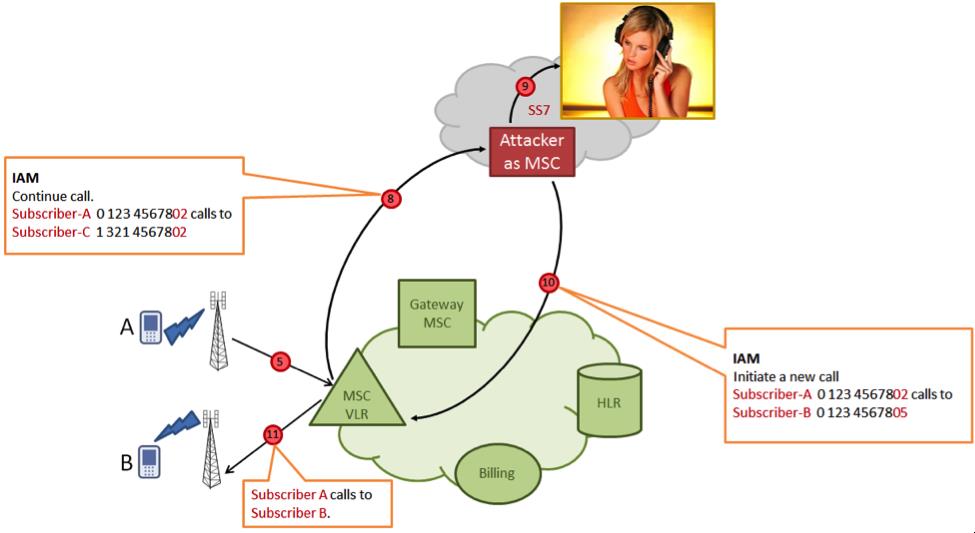

3. Подключение к сигнальной сети SS7

Зная номер жертвы, возможно прослушать телефон, подключившись к сети оператора сотовой сети через уязвимости в протоколе сигнализации SS7 (Signaling System № 7).

Специалисты по безопасности описывают эту технику таким образом

Атакующий внедряется в сеть сигнализации SS7, в каналах которой отправляет служебное сообщение Send Routing Info For SM (SRI4SM), указывая в качестве параметра телефонный номер атакуемого абонента А. В ответ домашняя сеть абонента А посылает атакующему некоторую техническую информацию: IMSI (международный идентификатор абонента) и адрес коммутатора MSC, который в настоящий момент обслуживает абонента.

Далее атакующий с помощью сообщения Insert Subscriber Data (ISD) внедряет в базу данных VLR обновлённый профиль абонента, изменяя в нем адрес биллинговой системы на адрес своей, псевдобиллинговой, системы. Затем, когда атакуемый абонент совершает исходящий вызов, его коммутатор обращается вместо реальной биллинговой системы к системе атакующего, которая даёт коммутатору директиву перенаправить вызов на третью сторону, опять же подконтрольную злоумышленнику. На этой третьей стороне собирается конференц-вызов из трёх абонентов, два из которых реальные (вызывающий А и вызываемый В), а третий внедрён злоумышленником несанкционированно и может слушать и записывать разговор.

Схема вполне рабочая. Специалисты говорят, что при разработке сигнальной сети SS7 в ней не было заложено механизмов защиты от подобных атак. Подразумевалось, что эта система и так закрыта и защищена от подключения извне, но на практике злоумышленник может найти способ присоединиться к этой сигнальной сети.

К сети SS7 можно подключиться в любой стране мира, например в бедной африканской стране, — и вам будут доступны коммутаторы всех операторов в России, США, Европе и других странах. Такой метод позволяет прослушать любого абонента в мире, даже на другом конце земного шара. Перехват входящих СМС любого абонента тоже осуществляется элементарно, как и перевод баланса через USSD-запрос (подробнее смотрите в выступлении Сергея Пузанкова и Дмитрия Курбатова на хакерской конференции PHDays IV).

4. Подключение к кабелю

Из документов Эдварда Сноудена стало известно, что спецслужбы не только «официально» прослушивают телефоны через коммутаторы связи, но и подключаются напрямую к оптоволокну, записывая весь трафик целиком. Это позволяет прослушивать иностранных операторов, которые не дают официально установить прослушивающее оборудование на своих АТС.

Вероятно, это довольно редкая практика для международного шпионажа. Поскольку на АТС в России и так повсеместно стоит прослушивающее оборудование, нет особой необходимости в подключении к оптоволокну. Возможно, такой метод имеет смысл применять только для перехвата и записи трафика в локальных сетях на местных АТС. Например, для записи внутренних переговоров в компании, если они осуществляются в рамках локальной АТС или по VoIP.

5. Установка шпионского трояна

На бытовом уровне самый простой способ прослушать разговоры пользователя по мобильному телефону, в Skype и других программах — просто установить троян на его смартфон. Этот метод доступен каждому, здесь не требуются полномочия государственных спецслужб или решение суда.

За рубежом правоохранительные органы часто закупают специальные трояны, которые используют никому не известные 0day-уязвимости в Android и iOS для установки программ. Такие трояны по заказу силовых структур разрабатывают компании вроде Gamma Group (троян FinFisher).

Российским правоохранительным органам ставить трояны нет особого смысла, разве только требуется возможность активировать микрофон смартфона и вести запись, даже если пользователь не разговаривает по мобильному телефону. В других случаях с прослушкой отлично справляется СОРМ. Поэтому российские спецслужбы не слишком активно внедряют трояны. Но для неофициального использования это излюбленный хакерский инструмент.

Жёны шпионят за мужьями, бизнесмены изучают деятельность конкурентов. В России троянский софт повсеместно используется для прослушки именно частными клиентами.

Троян устанавливается на смартфон различными способами: через поддельное программное обновление, через электронное письмо с фальшивым приложением, через уязвимость в Android или в популярном программном обеспечении типа iTunes.

Новые уязвимости в программах находят буквально каждый день, а потом очень медленно закрывают. Например, троян FinFisher устанавливался через уязвимость в iTunes, которую Apple не закрывала с 2008-го по 2011-й. Через эту дыру можно было установить на компьютер жертвы любой софт от имени Apple.

Возможно, на вашем смартфоне уже установлен такой троян. Вам не казалось, что аккумулятор смартфона в последнее время разряжается чуть быстрее, чем положено?

6. Обновление приложения

Вместо установки специального шпионского трояна злоумышленник мо